Integrar Exchange 2019 con Apereo CAS mediante ADFS (Parte 5)

Hoy llegamos a la parte 5 donde veremos alguna prueba del resultado final y algunos cambios interesantes que pueden mejorar la experiencia de usuario.

Acceso al OWA

El acceso al OWA lo haremos como siempre, accediendo por la URL que hayamos definido para este servicio que en nuestro caso es https://exlab.olimpo.lab/owa.

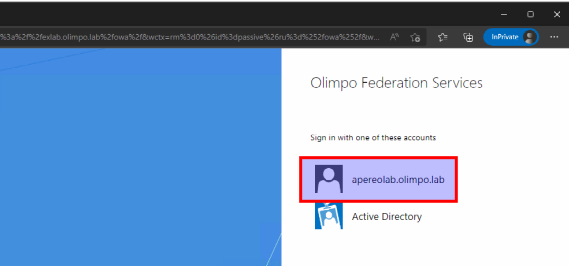

Cuando accedamos en vez de mostrarnos el formulario clásico del OWA veremos una página llamada Home Realm Discovery donde deberemos seleccionar el proveedor que vamos a usar para autenticarnos, que en nuestro caso será apereolab.olimpo.lab.

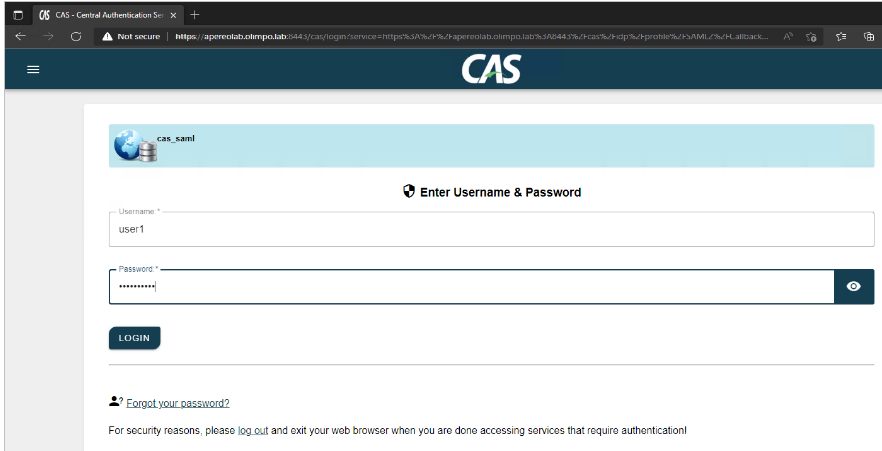

Al hacer eso accederemos al formulario del CAS donde introducieremos las credenciales de acceso. Bastante sencillo, ¿no?

Pues vamos a introducir una mejora, en realidad a nosotros ya no nos interesa que el usuario se valide mediante Directorio Activo o que tenga que seleccionar un proveedor de identididades por que con estos dos comandos de PowerShell vamos a forzar que el proveedor sea el CAS.

Set-AdfsRelyingPartyTrust -TargetName "Outlook on the web" -ClaimsProviderName "apereolab.olimpo.lab"

Set-AdfsRelyingPartyTrust -TargetName "Exchange Control Panel" -ClaimsProviderName "apereolab.olimpo.lab"Una mejora de última hora

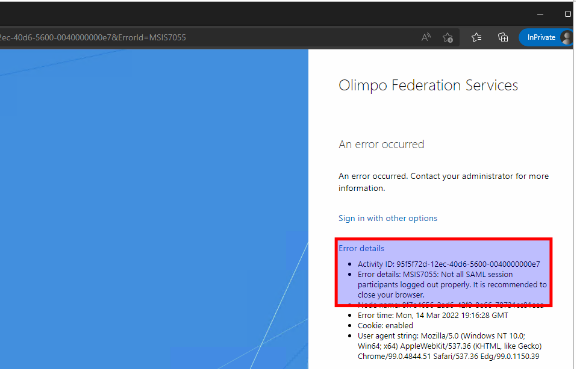

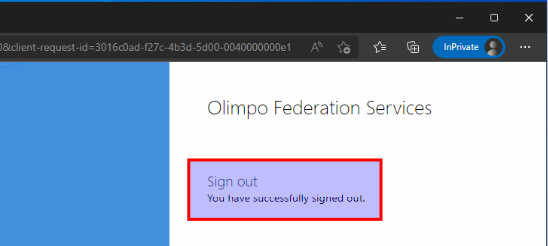

Ya había terminado de redactar este tutorial cuando realizando un par de pruebas encontré la forma de evitar que al cerrar sesión se muestre este mensaje tan feo.

Todo lo que hay que hacer es editar el fichero cas.properties de nuestro CAS y añadir la siguiente línea:

cas.authn.saml-idp.logout.sign-logout-response=trueReiniciamos el CAS y listo, problema solucionado.

Y con esto damos por terminado este tutorial. Cualquier comentario, ya sabéis, a través de mis redes sociales.